摘要

敏感信息收集

web源代码泄露

通过工具暴破相关Web源代码泄露,流程如下:

之前公司就出现过将数据库密码,个人企业后台密码上传github的现象,所以千万不要以为github上不会有敏感信息。

1 | 网盘搜索:http://www.pansou.com/或https://www.lingfengyun.com/ |

邮箱信息收集

收集邮箱信息主要有两个作用:

1.通过发现目标系统账号的命名规律,可以用来后期登入其他子系统。

2.爆破登入邮箱用。

通常邮箱的账号有如下几种生成规律: 比如某公司有员工名叫做“张小三”,它的邮箱可能如下:

zhangxiaosan@xxx.com xiaosan.zhang@xxx.com zxiaosan@xxx.com

当我们收集几个邮箱之后,便会大致猜出对方邮箱的命名规律。除了员工的邮箱之外,通过公司会有一些共有的邮箱,比如人力的邮箱、客服的邮箱,hr@xxx.com/kefu@xxx.com,这种邮箱有时会存在弱口令,在渗透时可额外留意一下。我们可以通过手工或者工具的方式来确定搜集邮箱:

手工方式

- 1.可以到百度等搜索引擎上搜索邮箱信息

- 2.github等第三方托管平台

- 3.社工库

工具方式

在邮箱收集领域不得不提一个经典的工具,The Harvester,The Harvester可用于搜索Google、Bing和PGP服务器的电子邮件、主机以及子域名,因此需要翻墙运行该工具。工具下载地址为:https://github.com/laramies/theHarvester

1 | python -m pip install -r requirements.txt --安装依赖 |

使用方式很简单:

1 | ./theHarvester.py -d 域名 -1 1000 -b all |

历史漏洞收集

仔细分析,大胆验证,发散思维,对企业的运维、开发习惯了解绝对是有很大的帮助。可以把漏洞保存下来,进行统计,甚至炫一点可以做成词云展示给自己看,看着看着或者就知道会有什么漏洞。

1 | wooyun 历史漏洞库:http://www.anquan.us/ 、http://wooyun.2xss.cc/ |

工具信息收集

如:7kbscan、破壳Web极速扫描器等

指纹识别、Waf、CDN识别

在这个过程中,可以加入端口扫描、敏感文件扫描之类的操作,工具可自由选择,如:

御剑WEB指纹识别系统、whatweb、Wapplyzer等工具。

在线识纹识别:

1 | http://whatweb.bugscaner.com/look/ |

Waf识别

1 | github.com/EnableSecurity/wafw00f |

CDN识别

1 | https://raw.githubusercontent.com/3xp10it/mytools/master/xcdn.py |

资产梳理

有了庞大的域名,接下来就是帮助SRC梳理资产了。域名可以先判断存活,活着的继续进行确定IP环节。根据IP的分布,确定企业的公网网段。这其实是一项不小的工程,精准度比较难以拿捏。不过通过不断实战,肯定可以琢磨出一些东西,

注:比较标准的运维部都会有cmdb来记录服务器资源,域名资源的具体业务归属和使用情况,但也不排除一些公司没有人力去做这些,导致资产,域名混乱的情况存在

资产梳理过程中可能需要对相关资产漏洞进行查询、利用、发布等,可能会用到已下相关链接地址:

1 | SRC众测平台 |

GoogleHack

功能介绍

使用Google等搜索引擎对某些特定的网络主机漏洞(通常是服务器上的脚本漏洞)进行搜索,以达到快速找到漏洞主机或特定主机的漏洞的目的。Google毫无疑问是当今世界上最强大的搜索引擎。然而,在黑客手中,它也是一个秘密武器,它能搜索到一些你意想不到的信息。

部署指南

- a) 一台可以正常访问互联网的设备(通常为PC)

- b) 一个常用浏览器(IE、Chrome等等)

- c) 掌握强大的搜索关键词

###实战

Google搜索引擎之所以强大,关键在于它详细的搜索关键词,以下是几个常用的搜索关键词:(更多详细教程,参见http://user.qzone.qq.com/568311803/main)

inurl: 用于搜索网页上包含的URL. 这个语法对寻找网页上的搜索,帮助之类的很有用.

intext: 只搜索网页部分中包含的文字(也就是忽略了标题,URL等的文字).

site: 可以限制你搜索范围的域名.

filetype: 搜索文件的后缀或者扩展名

intitle: 限制你搜索的网页标题.

allintitle: 搜索所有关键字构成标题的网页. 但是推荐不要使用

link: 可以得到一个所有包含了某个指定URL的页面列表. 例如:link:www.google.com 就可以得到所有连接到Google的页面。

Google搜索引擎之所以强大,关键在于它详细的搜索关键词,以下是几个常用的搜索关键词:(更多详细教程,参见http://user.qzone.qq.com/568311803/main)

inurl: 用于搜索网页上包含的URL. 这个语法对寻找网页上的搜索,帮助之类的很有用.

intext: 只搜索网页部分中包含的文字(也就是忽略了标题,URL等的文字).

site: 可以限制你搜索范围的域名.

filetype: 搜索文件的后缀或者扩展名

intitle: 限制你搜索的网页标题.

allintitle: 搜索所有关键字构成标题的网页. 但是推荐不要使用

link: 可以得到一个所有包含了某个指定URL的页面列表. 例如:link:www.google.com 就可以得到所有连接到Google的页面。

一般常见用法有:

1 | site:ooxx.com filetype:xls |

作业

写出域名、ip敏感信息收集方法

域名收集方法

- DNS域传送漏洞

- 历史dns解析记录查询

- ssl查询

- 备案号查询

- App 获取

- 微信公众号获取

- 暴力破解

- google 搜索C段

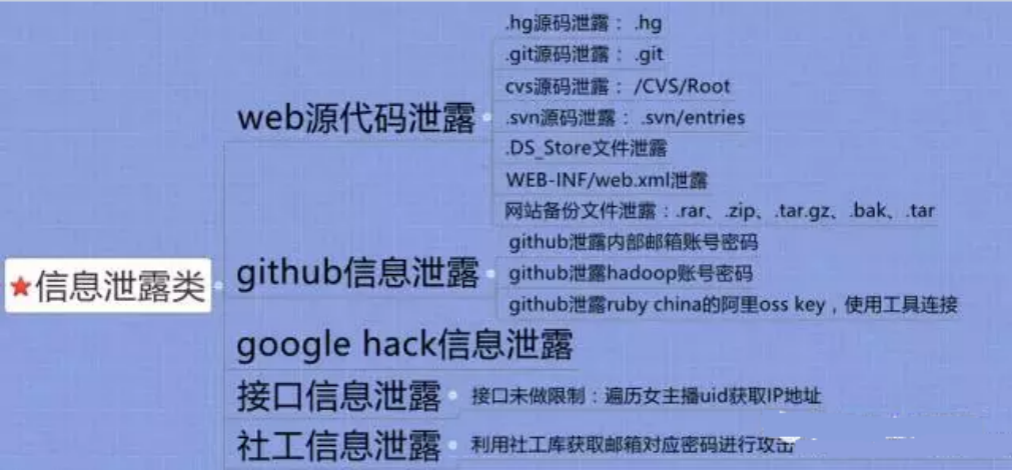

敏感信息收集方法

Web 源代码泄露

- .hg 源码泄露:.hg

- .git 源码泄露:.git

- .svn 源码泄露: .svn/entries

- .DS_Store文件泄露

- Cvs 源码泄露:/CVS/Root

- WEB-INF/web.xml泄露

- 网站备份文件泄露:.rar .zip .tar.gz .bak .tar

github 信息泄露

- 有些人会把公司源代码或者账号密码上传

接口信息泄露

- 接口未做验证

社工信息泄露

- 利用社工库获取邮箱对应密码进行攻击

邮箱信息收集

通过发现目标系统账号的命名规律,可以用来后期登入其他子系统。

爆破登入邮箱用

工具收集

1

https://github.com/laramies/theHarvester

手工方式

- 可以到百度等搜索引擎上搜索邮箱信息

- github等第三方托管平台

- 社工库

历史漏洞收集

1

2

3

4wooyun 历史漏洞库:http://www.anquan.us/ 、http://wooyun.2xss.cc/

漏洞银行:https://www.bugbank.cn/

360补天:https://www.butian.net/

教育行业漏洞报告平台(Beta)https://src.edu-info.edu.cn/login/工具信息收集

- 7kbscan、破壳Web极速扫描器等

指纹识别、Waf、CDN识别

CDN 识别

1

https://raw.githubusercontent.com/3xp10it/mytools/master/xcdn.py

Waf识别

1

github.com/EnableSecurity/wafw00f

* 在线指纹识别

1

2

http://whatweb.bugscaner.com/look/

http://www.yunsee.cn/finger.html

- GoogleHack

分别写出指纹识别工具、浏览器插件及在线网站

指纹识别工具

1 | 在线 |

你经常去的src平台、学习用到的国内外网站有那些

1 | 国际漏洞提交平台 https://www.hackerone.com/ |

写出googlehack(inurl、intext、site、filetype、link)基本用法

1 | googleHack精简版 |

练习zoomeye hack 和fofa hack

1 | 例句(点击可去搜索)用途说明注 |

写出渗透测试信息收集五大步骤详细流程

- 域名探测

- 子域名探测

- 敏感信息收集

- 指纹识别、Waf、CDN识别

- 资产梳理

用自己语言写出渗透测试流程

- 首先要明确渗透目标,需要销售与甲方沟通好要渗透的IP,域名信息等,还需要和甲方沟通好整个渗透的周期时长,以及具体可以渗透的时间段,并且确定渗透到什么程度,是只扫描漏洞,还是可以提权上传木马,还要对扫描的漏洞类型进行沟通,例如是扫描web漏洞,还是系统漏洞,代码逻辑漏洞等等

- 其次要进行信息收集,需要手机要扫描的ip地址,域名信息,系统版本,开放的端口号等等,如有需要还需要收集权限账号,邮箱信息等等,可以登录一些例如360补天的平台获取一些信息

- 然后就可以进行渗透测试,抓取漏洞了,这个过程可以先用扫描工具进行扫描,针对扫描出的漏洞进行渗透

- 扫描出漏洞就可以进行漏洞验证了

- 最后将之前获取的信息进行整理,出具报告