摘要

信息收集

域名探测

当我们要对一个站点进行渗透测试之前,一般渗透测试人员常见方法是直接通漏洞扫描器来对指定目标站点进行渗透,当指定的目标站点无漏洞情况,渗透测试员就需要进行信息收集工作来完成后期的渗透。

目前一般域名漏洞扫描工具有AWVS、APPSCAN、Netspark、WebInspect、Nmap、Nessus、天镜、明鉴、WVSS、RSAS等子域名探测

子域名探测

探测方法

DNS域传送漏洞

使用kali中的dnsenum 命令,一般刚自建dns的公司可能会有这种漏洞,使用阿里云等解析的没有

dnsenum的目的是尽可能收集一个域的信息,它能够通过谷歌或者字典文件猜测可能存在的域名,以及对一个网段进行反向查询。它可以查询网站的主机地址信息、域名服务器、mx record(函件交换记录),在域名服务器上执行axfr请求,通过谷歌脚本得到扩展域名信息(google hacking),提取自域名并查询,计算C类地址并执行whois查询,执行反向查询,把地址段写入文件。

1 | root@kali:~# dnsenum oldboyedu.com |

1 | root@kali:~# dnsenum oldboyedu.com |

备案号查询

这算是奇招吧,通过查询系统域名备案号,再反查备案号相关的域名,收获颇丰。

1 | http://www.beianbeian.com |

ssl查询

1 | https://myssl.com/ssl.html |

例如搜索baidu.com

可以查到证书信息,协议与套件,协议详情,SSL漏洞,相关域名等信息

APP 提取

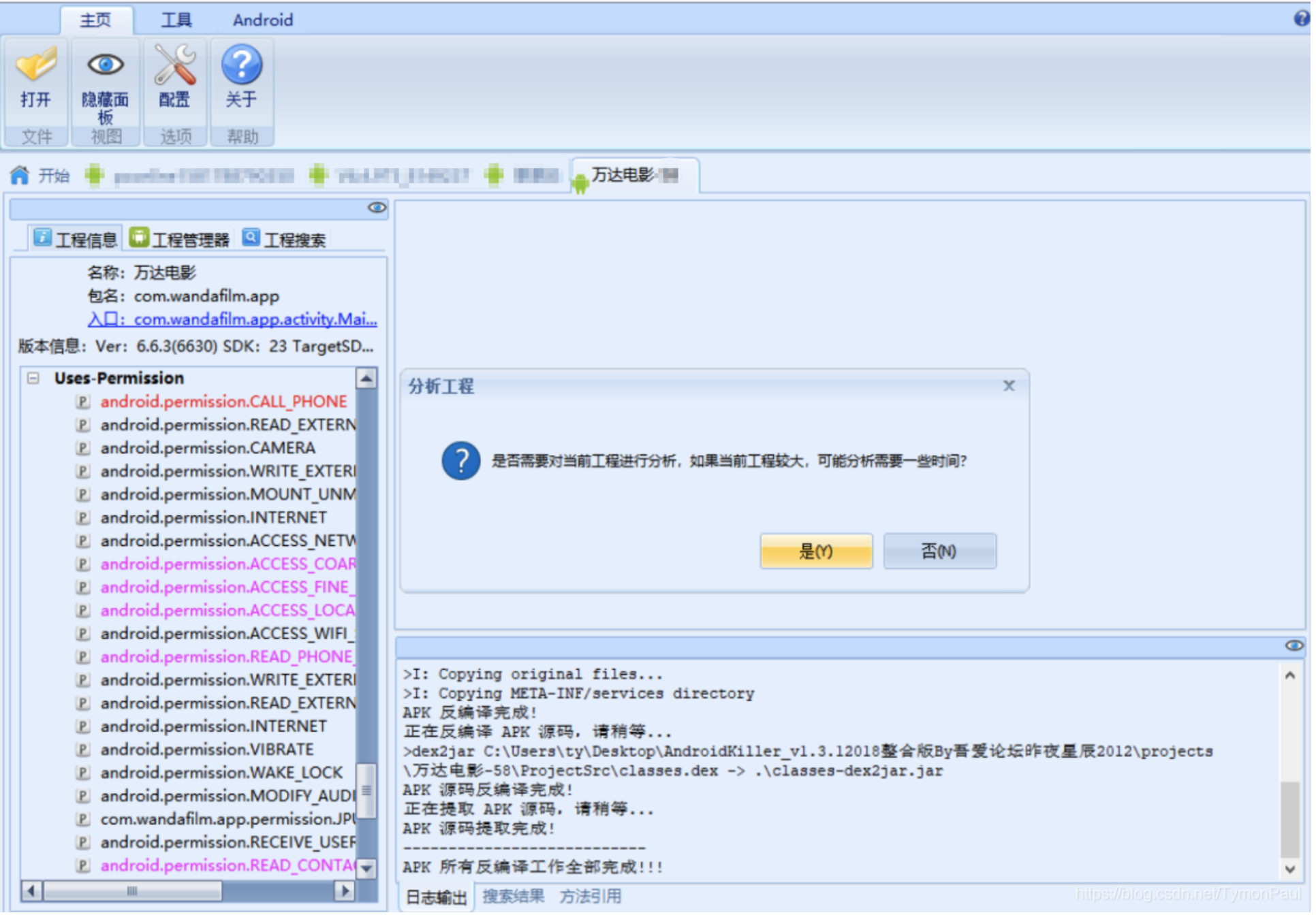

例如使用Androidkiller 反编译,然后查找相关公司的域名

我们只需要将进行逆向分析的APP拖到Androidkiller里面然后等待,之后软件就会自动反编译好我们的apk啦。不过现在的APP大多做过加壳处理,就会反编译失败。

如果反编译成功后,我们就可以在代码中搜索相关域名信息了

微信公众号提取

企业的另一通道,渗透相关公众号,绝对会有意外收获:不少漏洞+域名,有关Burp如何抓取微信公众号数据可参考 Burp APP抓包。

将手机代理改为启动了burp的电脑的地址加端口号,然后使用burp抓包

暴力破解

DEmonv1.2

DNS 历史解析记录

1 | https://dnsdb.io/zh-cn/ |

Google Baidu 收集

方法一:参考GoogleHack用法

google hack是指使用Google等搜索引擎对某些特定的网络主机漏洞(通常是服务器上的脚本漏洞)进行搜索,以达到快速找到漏洞主机或特定主机的漏洞的目的。

1 | googleHack精简版 |

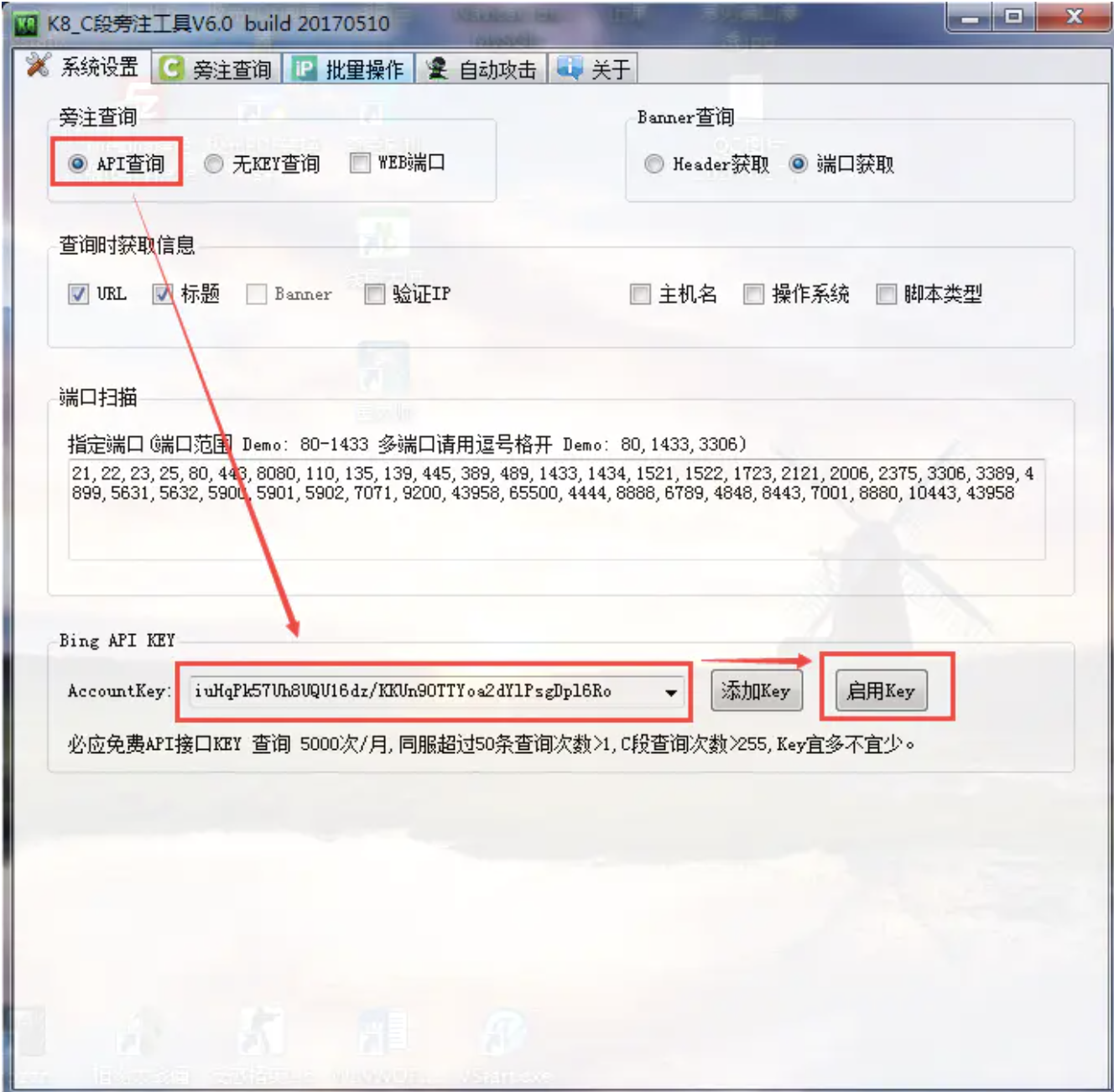

方法二:用k8工具,前提条件记得注册bing接口

注册获取key

jsfinder

1 | https://github.com/Threezh1/JSFinder |

一些后期可能会用到的网址

1 | SRC众测平台 |